Sentry 监控 - Snuba 数据中台本地开发环境配置实战

系列

- 1 分钟快速使用 Docker 上手最新版 Sentry-CLI - 创建版本

- 快速使用 Docker 上手 Sentry-CLI - 30 秒上手 Source Maps

- Sentry For React 完整接入详解

- Sentry For Vue 完整接入详解

- Sentry-CLI 使用详解

- Sentry Web 性能监控 - Web Vitals

- Sentry Web 性能监控 - Metrics

- Sentry Web 性能监控 - Trends

- Sentry Web 前端监控 - 最佳实践(官方教程)

- Sentry 后端监控 - 最佳实践(官方教程)

- Sentry 监控 - Discover 大数据查询分析引擎

- Sentry 监控 - Dashboards 数据可视化大屏

- Sentry 监控 - Environments 区分不同部署环境的事件数据

- Sentry 监控 - Security Policy 安全策略报告

- Sentry 监控 - Search 搜索查询实战

- Sentry 监控 - Alerts 告警

- Sentry 监控 - Distributed Tracing 分布式跟踪

- Sentry 监控 - 面向全栈开发人员的分布式跟踪 101 系列教程(一)

- Sentry 监控 - Snuba 数据中台架构简介(Kafka+Clickhouse)

- Sentry 监控 - Snuba 数据中台架构(Data Model 简介)

- Sentry 监控 - Snuba 数据中台架构(Query Processing 简介)

- Sentry 官方 JavaScript SDK 简介与调试指南

- Sentry 监控 - Snuba 数据中台架构(编写和测试 Snuba 查询)

- Sentry 监控 - Snuba 数据中台架构(SnQL 查询语言简介)

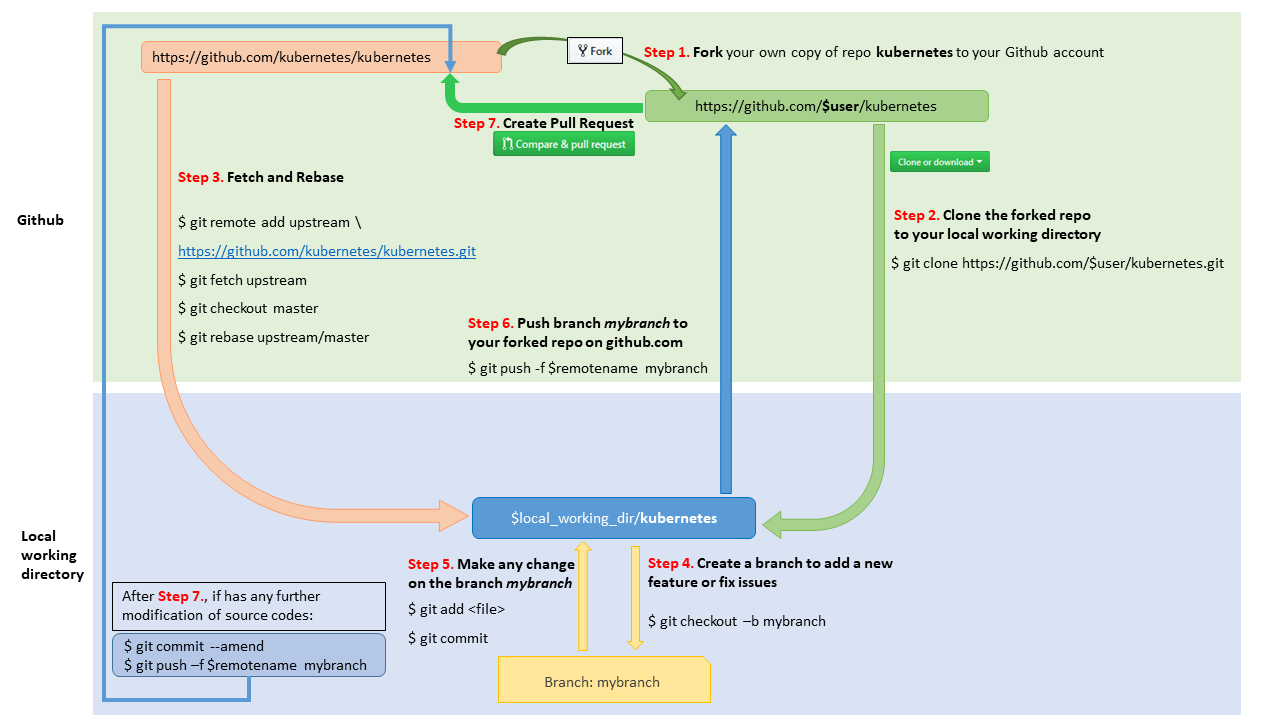

克隆仓库

分别克隆 getsentry/sentry 与 getsentry/snuba: